البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

حددت فاير آي FireEye في ديسمبر 2018 مجموعة تجسس إلكترونية تابعة إيرانية باسم APT39، والتي تركز على سرقة المعلومات الشخصية على نطاق واسع، وقامت فاير آي بتعقب نشاط المجموعة منذ نوفمبر 2014 لحماية المؤسسات من نشاط هذه المجموعة حتى هذا اليوم.

وتتميز هذه المجموعة عن غيرها من الجماعات الإيرانية الأخرى بتركيزها على سرقة المعلومات الشخصية على نطاق واسع، والتي تم ربطها بعمليات التأثير، والهجمات التخريبية وغيرها من التهديدات.

ومن المحتمل أن تركز مجوعة APT39 على المعلومات الشخصية لدعم عمليات التتبع أو الرصد أو المراقبة التي تخدم أولويات إيران القومية، أو ربما إمكانية إنشاء نقاط وصول وناقلات إضافية لتسهيل حملات مستقبلية.

وتم إنشاء هذه المجموعة للجمع ما بين الأنشطة والطرق السابقة التي يستخدمها هذا العنصر وأنشطته المتوافقة بنحو كبير مع مجموعة القرصنة التي تعرف باسم “شفر”.

وهناك اختلافات فيما تم الإبلاغ عنه وذلك للتباين في كيفية تتبع المؤسسات للنشاط.، إذ تستفيد مجموعة APT39 بنحو رئيسي من برامج الهجوم الخلفية SEAWEED و CACHEMONEY إلى جانب POWBAT.

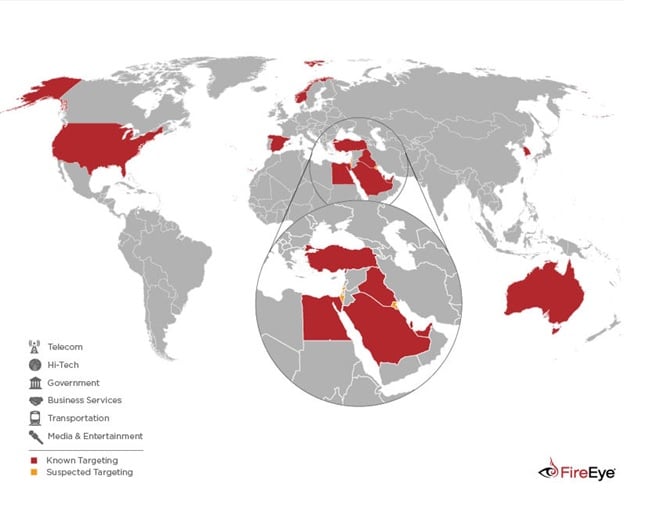

وفي حين أن النطاق الذي تستهدفه مجموعة APT39 هو نطاق عالمي، إلا أن أنشطتها تتركز في الشرق الأوسط مع إعطائها الأولوية لقطاع الاتصالات، فضلاً عن استهداف قطاع السفر وشركات تكنولوجيا المعلومات التي تدعمها وقطاع صناعة التكنولوجيا المتقدمة.

الهدف التشغيلي

يشير تركيز مجموعة APT39 على قطاعات صناعة الاتصالات والسفر إلى استهدافها مراقبة أو تتبع أو رصد العمليات ضد أفراد معينين، أو جمع بيانات الملكية أو بيانات العملاء لأغراض تجارية أو تشغيلية تخدم المتطلبات ذات الصلة بالأولويات القومية، أو إنشاء عمليات وصول ونواقل إضافية لتسهيل حملات مستقبلية.

ويدل استهداف الكيانات الحكومية إلى نية أخرى مبيته لجمع البيانات الجيوسياسية التي قد تفيد في عملية صنع القرارات في الدول الأممية.

ويدعم استهداف البيانات الاعتقاد بأن المهمة الرئيسية لمجموعة APT39 هي تعقب أو مراقبة أهداف مصلحية، وجمع المعلومات الشخصية، بما في ذلك مسارات السفر، وجمع بيانات العملاء من شركات الاتصالات.

مؤشرات نيكسوس إيران

أكدت فاير آي أنها على يقين شبه تام بأن العمليات التي تنفذها مجموعة APT39 هي لدعم المصالح القومية الإيرانية بالاستناد إلى أنماط الاستهداف الإقليمية التي تركز على الشرق الأوسط والبنية التحتية والتوقيت وأوجه التشابه مع APT34، وهي مجموعة تتوافق بنحو كبير مع النشاط المعروف بـ”OilRig”.

وبالرغم من أن APT39 و APT34 تمتلكان بعض أوجه التشابه، بما في ذلك طرق توزيع البرامج الخبيثة، واستخدام تقنية الهجوم POWBAT، وتسمية البنية التحتية، وتداخلات الاستهداف، إلا أن الشركة تعتقد أن APT39 تتميز عن APT34 باستخدامها لتقنية POWBAT مختلفة، لذا من المحتمل جداً أن هذه المجموعات تعمل معاً وتتشارك الموارد في بعض المستويات.

دورة حياة الهجوم

تستخدم APT39 مجموعة متنوعة من البرامج الضارة والأدوات المخصصة المتاحة للعامة في جميع مراحل دورة حياة الهجوم.

الخرق الأولي: في إطار الخرق الأولي، رصدت وحدة الاستخبارات في شركة فاير آي استخدام APT39 لرسائل التصيد الإلكتروني التي ترسلها مع المرفقات الضارة أو الروابط التي تؤدي بنحو رئيسي بالإصابة بـ POWBAT الخبيث، وغالباً ما تقوم APT39 بتسجيل ورفع النطاقات التي تبدو كما لو أنها خدمات ويب ومؤسسات شرعية على صلة بالهدف المقصود.

وتعمل هذه المجموعة على استهداف نقاط الضعف في خوادم الويب لدى المؤسسات المستهدفة واستغلالها لتثبيت البرامج الوهمية، مثل ANTAK و ASPXSPY، واستخدام بيانات اعتماد شرعية مسروقة للوصول إلى شبكة البريد الإلكتروني OWA.

تثبيت الوجود ورفع الامتيازات والاستطلاع الداخلي: بعد الاختراق، تعمل APT39 على الاستفادة من برامج الهجوم الخلفية مثل SEAWEED و CACHEMONEY وبرنامج الهجوم الفريد POWBAT لتثبيت موطئ قدم لها في البيئة المستهدفة.

وخلال مرحلة رفع الامتيازات، جرى رصد استخدام أدوات متوفرة مجاناً مثل Mimikatz و Ncrack، بالإضافة إلى أدوات شرعية مثل برنامج التحرير Windows Credential Editor و ProcDump، ليتم بعدها تنفيذ الاستطلاع الداخلي باستخدام نصوص مخصصة وأدوات مجانية مخصصة مثل ماسح المنافذ BLUETORCH.

التحرك الجانبي والحفاظ على الوجود واستكمال المهمة: تعمل APT39 على تسهيل التحرك الجانبي باستخدام مجموعة واسعة من الأدوات مثل بروتوكول سطح المكتب البعيد RDP، والبرمجيات الأمنية SSH، والأدوات المخصصة مثل REDTRIP و PINKTRIP و BLUETRIP لإنشاء بروكسيات SOCKS5 بين المضيفين المهاجمين.

وبالإضافة إلى استخدام بروتوكول سطح المكتب البعيد للتحرك الجانبي، فإن APT39 تستخدم هذا البروتوكول أيضاً للحفاظ على وجوده في بيئة الضحية، ولاستكمال مهمتها، تعمل APT39 على أرشفة البيانات المسروقة باستخدام أدوات للضغط مثل WinRAR أو 7-Zip.

وتشير بعض الدلائل إلى أن APT39 أظهرت اهتماماً بالأمن التشغيلي لتفادي كشفها من المدافعين عن الشبكات، بما في ذلك استخدام نسخة معدلة من Mimikatz التي أعيد تصميمها لتعطيل برامج الكشف المقاومة للفيروسات في حالة واحدة، فضلاً عن الحالات الأخرى التي قامت فيها APT39 بعد الحصول على الدخول الأولي بجمع بيانات الاعتماد خارج بيئة الكيان المستهدف لتجتنب كشفها.

ويعكس استهداف APT39 الكبير لقطاعات الاتصالات والسفر الجهود المبذولة لجمع المعلومات الشخصية حول الأهداف ذات المصلحة وبيانات العملاء لأغراض المراقبة وتسهيل العمليات المستقبلية.

وتعتبر شركات الاتصالات أهدافاً جذابة نظراً لأنها تخزن كميات كبيرة من المعلومات الشخصية ومعلومات العملاء، وتوفر إمكانية الوصول إلى البنية التحتية الحيوية المستخدمة للاتصالات، فضلاً عن تمكنها من الوصول إلى مجموعة واسعة من الأهداف المحتملة عبر قطاعات متعددة.

ولا يمثل هجوم APT39 تهديداً للقطاعات المستهدفة المعروفة وحسب، بل يمتد ليشمل عملاء هذه المؤسسات، ومجموعة واسعة من القطاعات والأفراد على نطاق عالمي.

ويظهر نشاط APT39 حجم إمكانات التشغيل العالمي التي قد تمتلكها إيران، والتي قد تستخدمها العمليات السيبرانيه كأداة منخفضة التكلفة وفعالة لتسهيل جمع البيانات الأساسية حول تهديدات الأمن القومي المحتملة وكسب المزايا ضد المنافسين الإقليميين والعالميين.

البوابة العربية للأخبار التقنية مجموعة APT39 الإيرانية للتجسس الإلكتروني تركز على المعلومات الشخصية

إنت كنت تشاهد ما تقرأ الآن فاعلم أن هذا المحتوى مستخدم بشكل غير شرعي في هذا الموقع، ومصدره الأصلي موقع البوابة العربية للأخبار التقنيةfrom البوابة العربية للأخبار التقنية http://bit.ly/2RpLz74

via IFTTT

محول الأكوادإخفاء محول الأكواد الإبتساماتإخفاء الإبتسامات